ОС Windows 10, проверка выполняется .net приложением, следующим кодом:

X509Certificate2 certificate = new X509Certificate2(«certificate.cer»);

X509Chain chain = new X509Chain();

bool successful = chain.Build(certificate);

Вначала формируется список сертификатов из цепочки, которые будут проверяться в списках отозванных сертификатов.

Этим поведением можно управлять через свойство chain.ChainPolicy.RevocationFlag

По умолчанию, если не трогать это свойство, оно инициализуется в X509RevocationFlag.ExcludeRoot, что означает, что все сертификаты в цепочке подлежат проверке в своих списках отозванных сертификатов, кроме корневого.

Далее, проверка начинается с сертификата, который идет после корневого и запускается процедура поиска списка отзыва сертификатов для этого сертификата:

- Проверяется есть ли действующий (для понимания, что такое действующий см. Примечание 2 далее в статье) список отозванных сертификатов в оффлайн хранилище (Текущий пользователь\Промежуточные центры сертификации\Список отзыва сертификатов).

Список отозванных сертификатов добавляется в это хранилище правой кнопкой по файлу списка и выбором «Установить список отзыва (CLR)».

Если список находится, то проверяется в нём и дальше поиск не идет. - Проверяется, есть ли действующий (для понимания, что такое действующий см. Примечание 2 далее в статье) список отозванных сертификатов для проверяемого сертификата в кэше, по пути:

C:\Users\[UserName]\AppData\LocalLow\Microsoft\CryptnetUrlCache\Content

C:\Users\[UserName]\AppData\LocalLow\Microsoft\CryptnetUrlCache\MetaData

Если список отозванных сертификатов найден в кэше, то сертификат проверяется в нём и дальше поиск не идет. - Запрашивается список отозванных сертификатов у первой точки распространения, если точка недоступна, то запрос продолжается у следующих точек до тех пор пока файл со списком отозванных сертификатов не будет доступен для скачивания (это было проверено программой Microsoft Network Monitor — программа отображает полученные и отправленные пакеты в разрезе процессов). Точек распространения, в основном бывает несколько (Примечание 1), все они распространяют один и тот же файл со списком отозванных сертификатов. Такая избыточность хранения необходима для того, чтобы даже при отказе одной-двух точек, всегда оставалась возможность скачать свежий список отозванных сертификатов. Затем он скачивается и кэшируется, по пути:

C:\Users\[UserName]\AppData\LocalLow\Microsoft\CryptnetUrlCache\Content

C:\Users\[UserName]\AppData\LocalLow\Microsoft\CryptnetUrlCache\MetaData

Файлы имеют название наподобии: 2B42A8FD74F7PP34F1416G4CEPD1B0D3 - Если список отозванных сертификатов не удалось получить за три предыдущих шага, то в результате выполнения chain.Build(certificate) вернется ошибка:

1) Функция отзыва не смогла произвести проверку отзыва для сертификата.

2) Невозможно проверить функцию отзыва, т.к. сервер отзыва сертификатов недоступен

в англоязыной версии системы:

1) The revocation function was unable to check revocation for the certificate.

2) The revocation function was unable to check revocation because the revocation server was offline.

Затем все шаги повторяются для следующего сертификата в цепочке.

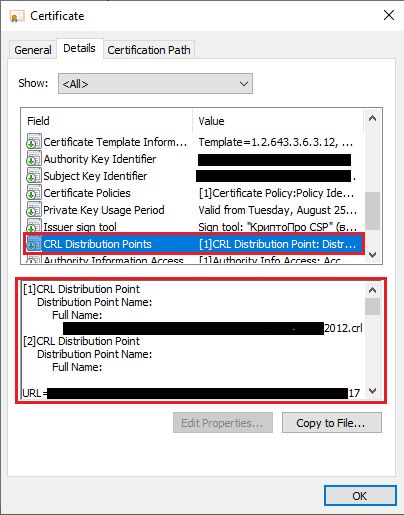

Примечание 1: Список точек распространения для сертификата можно посмотреть в поле CRL Distribution Points:

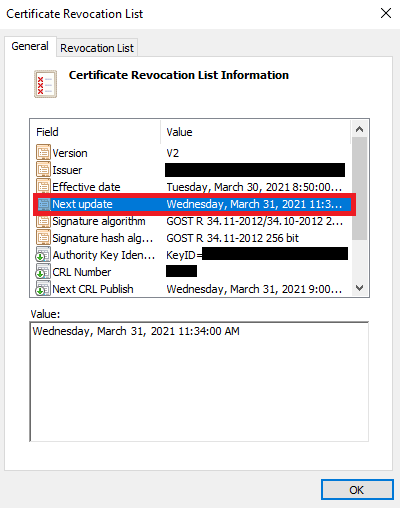

Примечание 2: Дата, когда список отозванных сертификатов будет считаться истекшим указана в свойствах этого списка, в поле Next update, списки с истекшим сроком действия пропускатся, как на первом, так и на втором шаге и в любом случае для них будет выполнен третий шаг, т.е. будет произведен запрос свежего списка у точек распространения.

Таким образом, вкратце, мы приходим к следующему выводу:

Проверка списка отозванных сертификатов для сертификата начинается с проверки действующего списка отозванных сертификатов в оффлайн хранилище, если там список не обнаружен или уже просрочился, то список проверяется в кэше, по следующим путям:

C:\Users\[UserName]\AppData\LocalLow\Microsoft\CryptnetUrlCache\Content

C:\Users\[UserName]\AppData\LocalLow\Microsoft\CryptnetUrlCache\MetaData

если и там ничего не найдено, то список запрашивается у точек распространения.